【Windows 逆向】OD 调试器工具 ( CE 中获取子弹动态地址前置操作 | OD 中调试指定地址的数据 )(三)

第四次点击 " 运行按钮 " :选择 " 菜单栏 / 调试 / 硬件断点 " 选项 ,即可查看当前的硬件断点 ,全部删除后 , 点击运行 , 恢复正常 ;

【Windows 逆向】OD 调试器工具 ( CE 中获取子弹动态地址前置操作 | OD 中调试指定地址的数据 )(二)

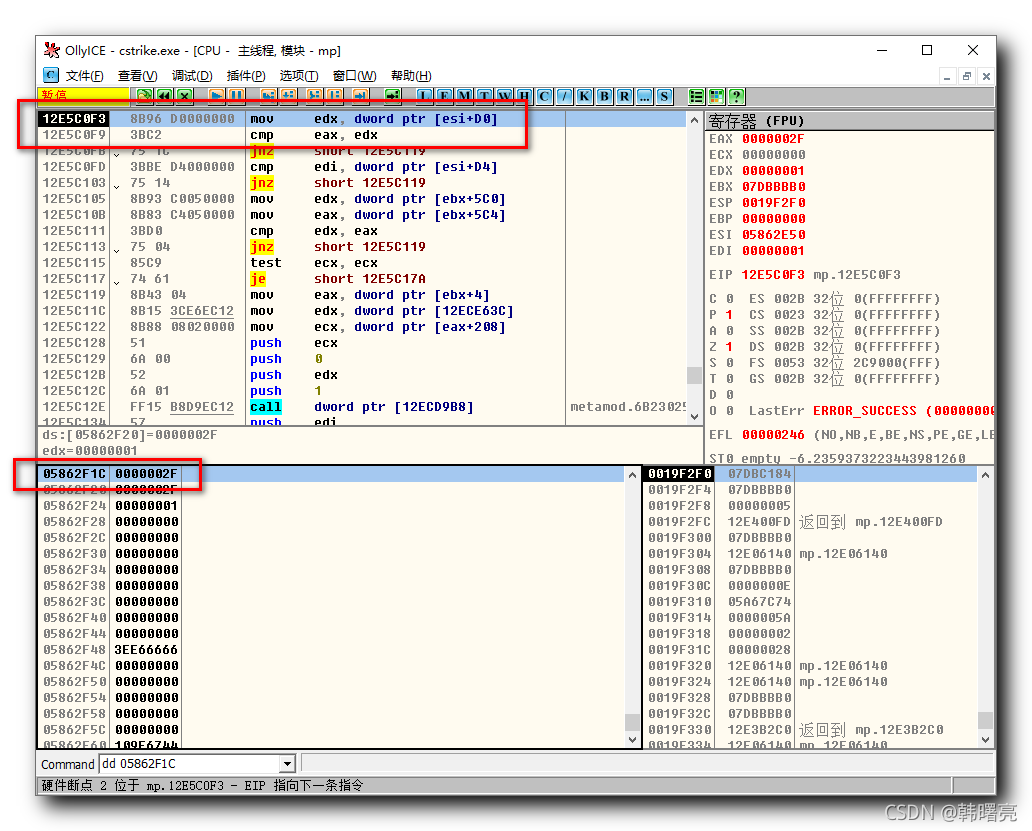

在 反汇编窗口 中 , 可以看到断点处 ; 游戏也进入了暂停状态 ;此时点击 " 运行按钮 " , 可以跳转到不同的端点处 ,第一次点击 " 运行按钮 " :第二次点击 " 运行按钮 " :第三次点击 " 运行按钮 " :

【Windows 逆向】OD 调试器工具 ( CE 中获取子弹动态地址前置操作 | OD 中调试指定地址的数据 )(一)

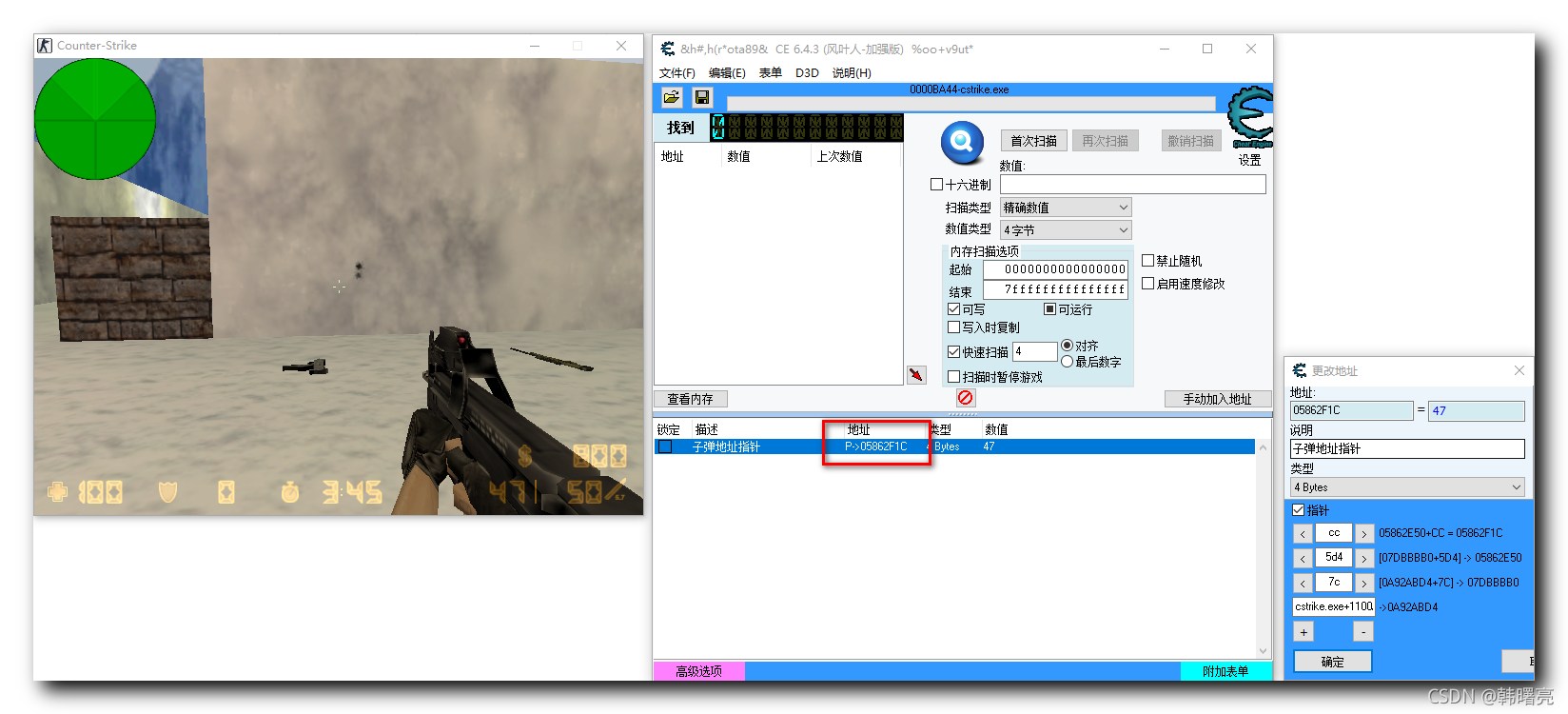

文章目录一、CE 中获取子弹动态地址前置操作二、OD 中调试子弹数据一、CE 中获取子弹动态地址前置操作在上一篇博客 【Windows 逆向】OD 调试器工具 ( CE 工具通过查找访问的方式找到子弹数据基地址 | 使用 OD 工具附加游戏进程 | 在 OD 工具中查看子弹数据地址 | 推荐 ) 基...

【Windows 逆向】OD 调试器工具 ( OD 工具简介 | OD 工具与 CE 工具对比 )

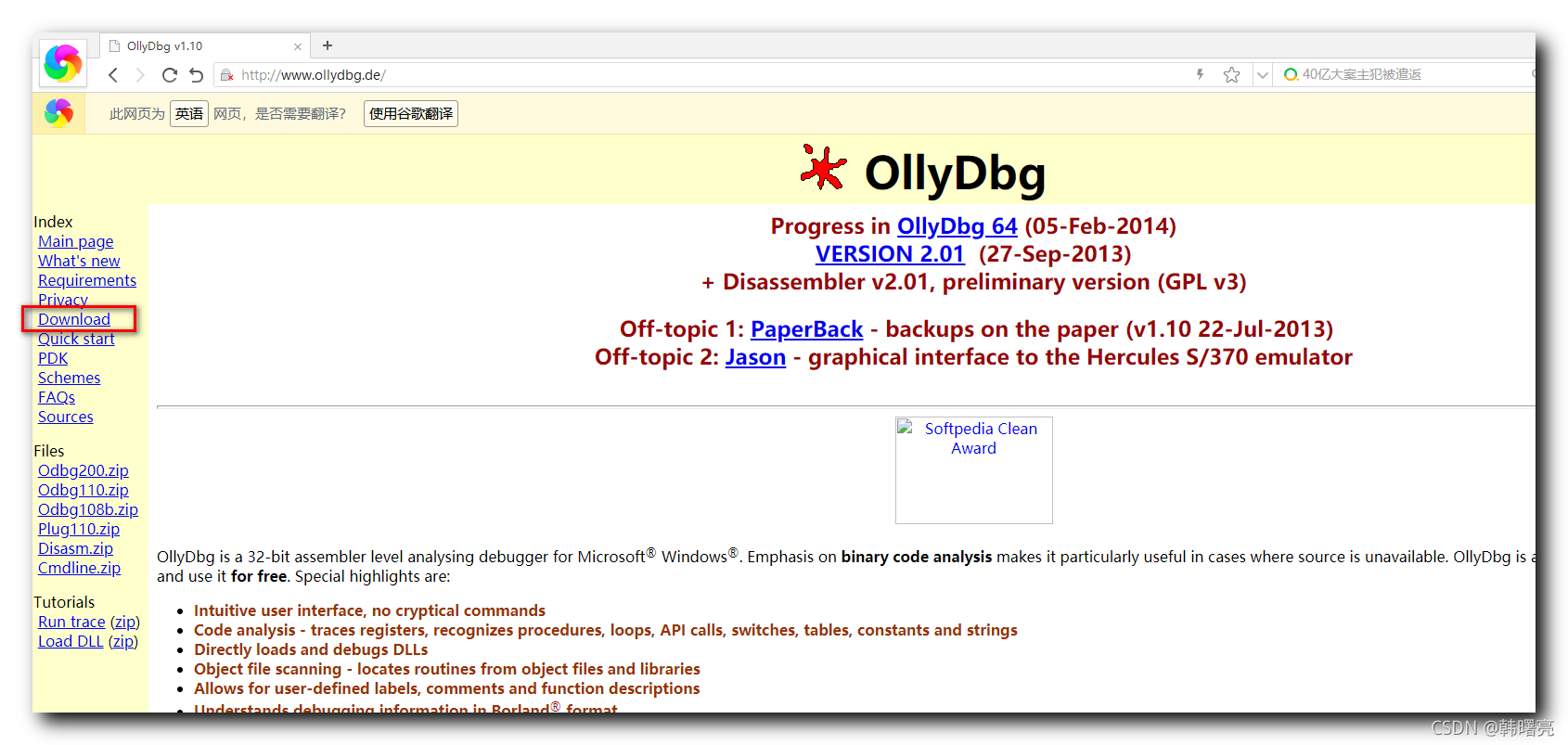

文章目录一、OD 工具简介二、OD 工具与 CE 工具对比一、OD 工具简介OD 全程是 PLLYDBG , 动态追踪工具 , 是目前最流行的 调试解密 工具 ; 该工具支持插件扩展功能 , 功能很强大 ;OD 是 结合 IDA 与 SoftICE 思想开发出的 Ring 3级调试器 , 使用简单 ...

【Windows 逆向】CE 地址遍历工具 ( CE 结构剖析工具 | 尝试进行瞬移操作 | 尝试查找飞天漏洞 )

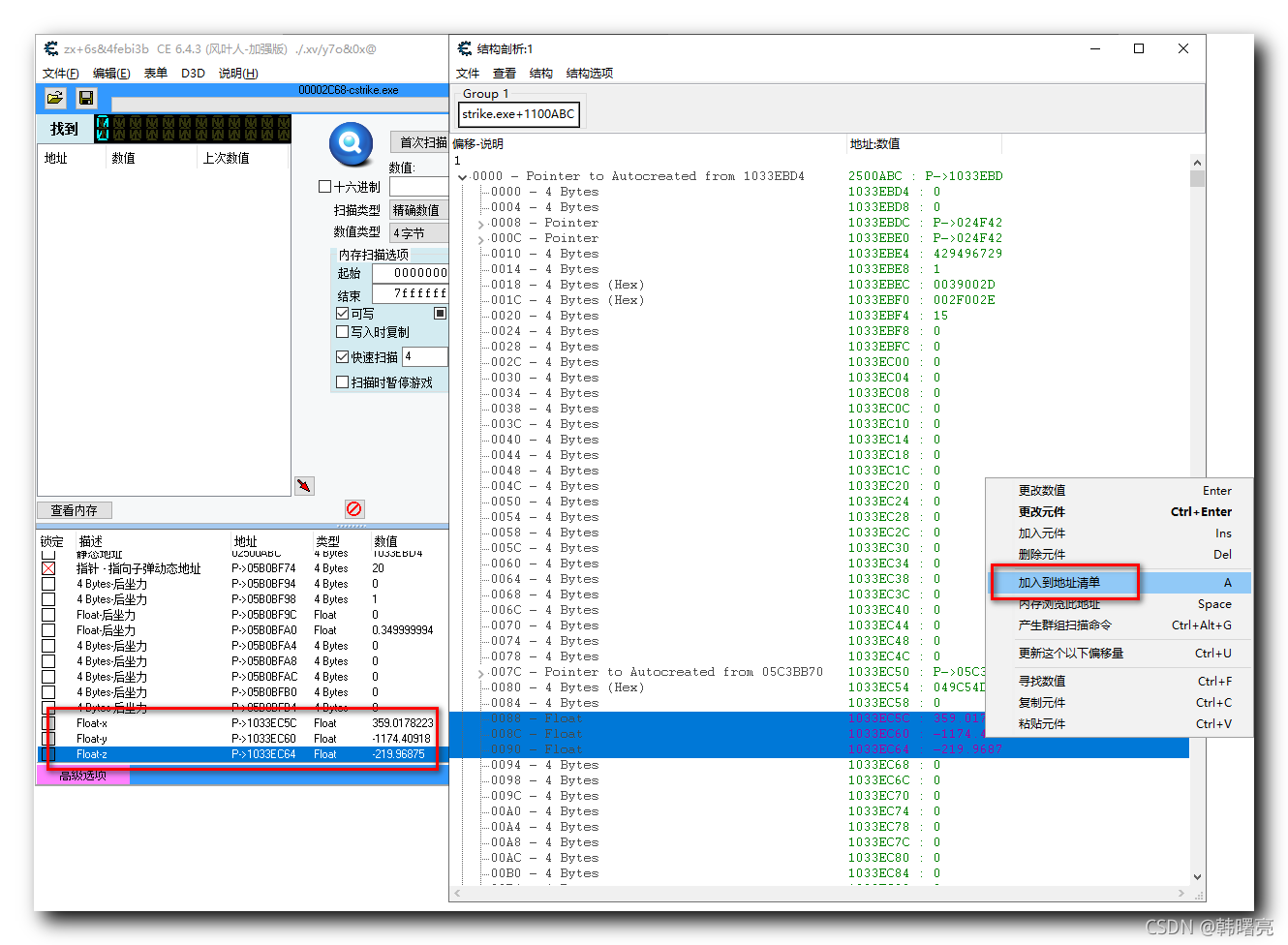

文章目录一、尝试进行瞬移操作二、尝试查找飞天漏洞一、尝试进行瞬移操作在上一篇博客 【Windows 逆向】CE 地址遍历工具 ( CE 结构剖析工具 | 人物数据内存结构 | 人物三维坐标数据分析 ) 中 , 已经找出了 任务的 x, y , z 三个坐标值 , 修改上述坐标值 , 就可以移动到指定...

【Windows 逆向】CE 地址遍历工具 ( CE 结构剖析工具 | 人物数据内存结构 | 人物三维坐标数据分析 )

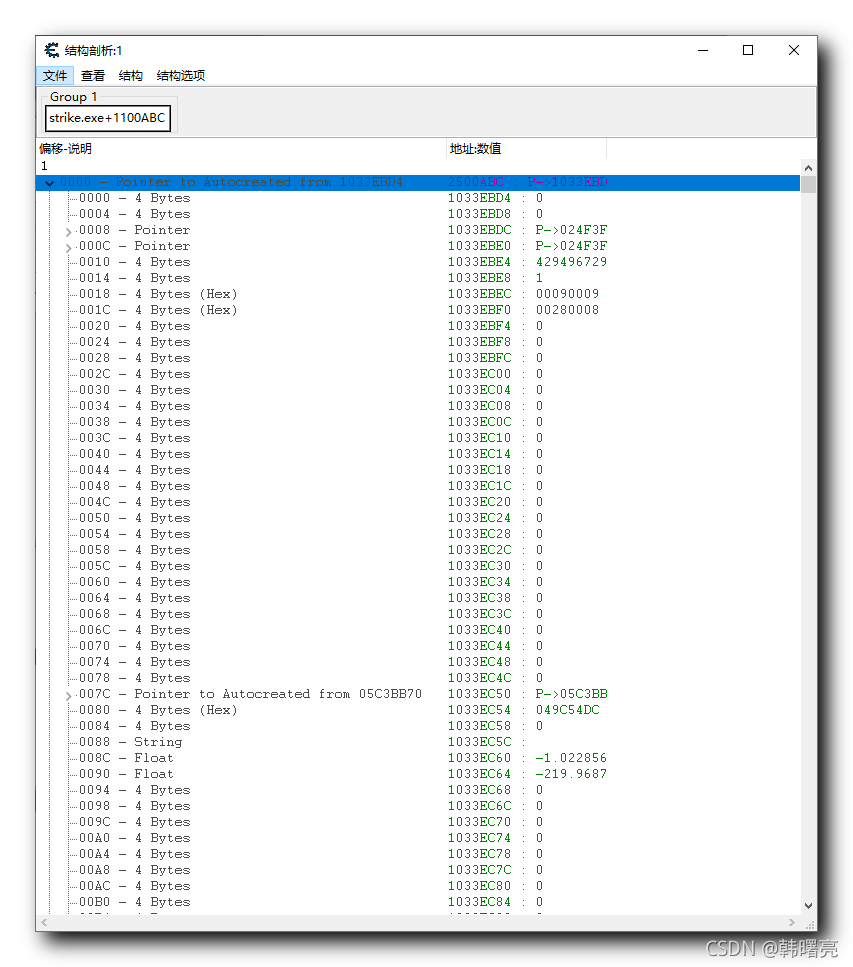

文章目录一、人物数据内存结构二、人物三维坐标数据分析一、人物数据内存结构由前两篇博客【Windows 逆向】CE 地址遍历工具 ( CE 结构剖析工具 | 从内存结构中根据寻址路径查找子弹数据的内存地址 )【Windows 逆向】CE 地址遍历工具 ( CE 结构剖析工具 | 遍历查找后坐力数据 |...

【Windows 逆向】CE 地址遍历工具 ( CE 结构剖析工具 | 遍历查找后坐力数据 | 尝试修改后坐力数据 )

文章目录一、遍历后坐力数据二、尝试修改后坐力数据一、遍历后坐力数据在上一篇博客 【Windows 逆向】CE 地址遍历工具 ( CE 结构剖析工具 | 从内存结构中根据寻址路径查找子弹数据的内存地址 ) 中 , 在 内存结构剖析工具 中 , 通过基址寻址路径找到了子弹数据的内存地址 ;一般情况下 ,...

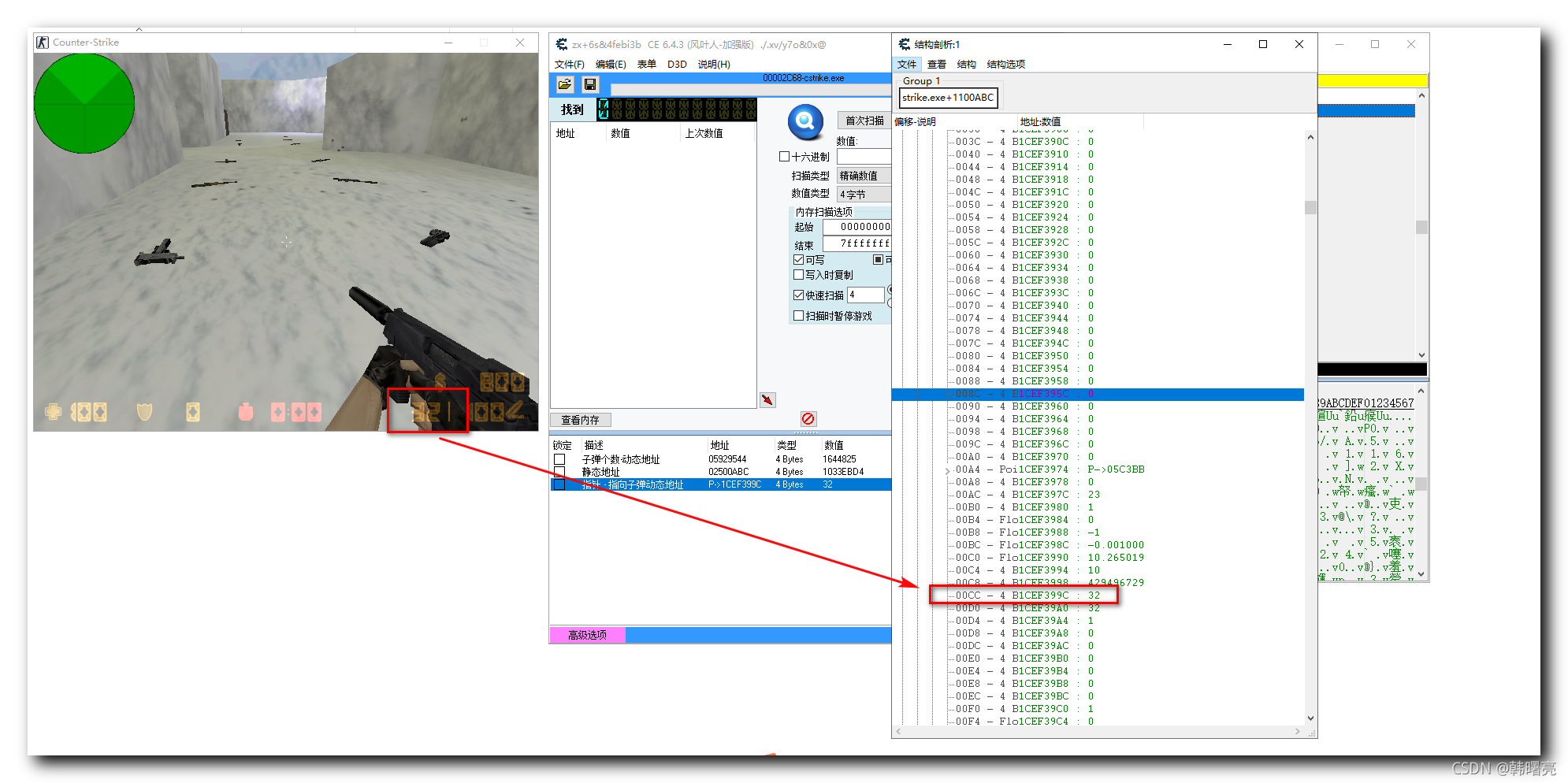

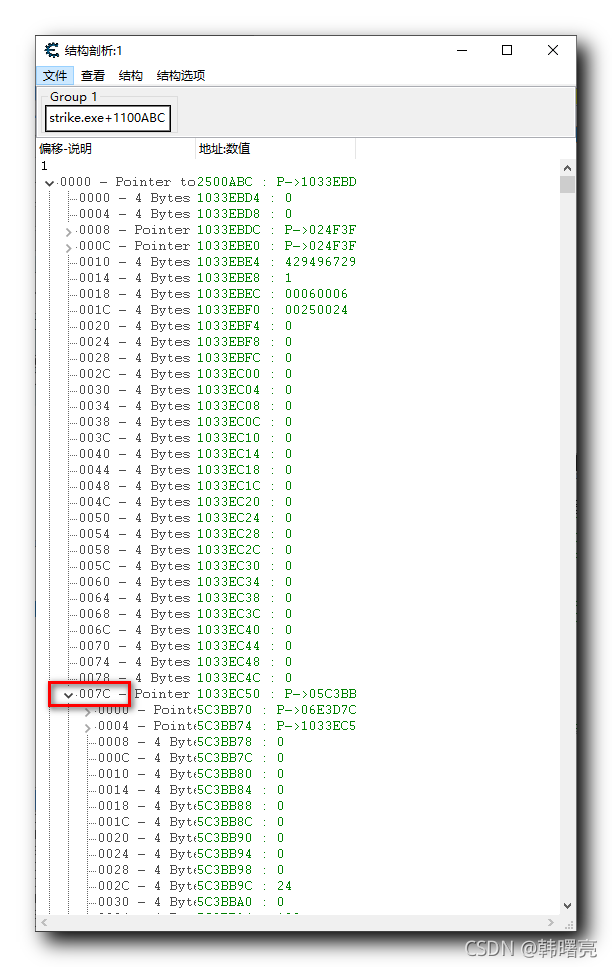

【Windows 逆向】CE 地址遍历工具 ( CE 结构剖析工具 | 从内存结构中根据寻址路径查找子弹数据的内存地址 )(三)

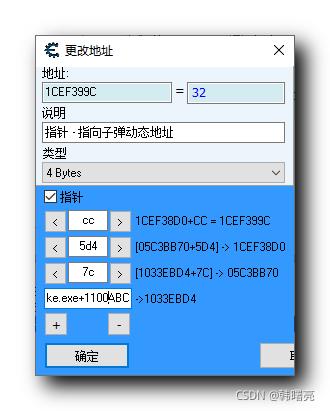

然后点开 0000 -> 7C ,点开 0000 -> 7C -> 5D4 ,查看 0000 -> 7C -> 5D4 -> CC, 该地址就是子弹数据的 动态地址 1CEF395C ;

【Windows 逆向】CE 地址遍历工具 ( CE 结构剖析工具 | 从内存结构中根据寻址路径查找子弹数据的内存地址 )(二)

选择 " 是 " ,默认 4096 不需要更改 , 选择 " 确定 " ,然后就可以打开整个游戏的内存结构 ;二、从内存结构中根据寻址路径查找子弹数据的内存地址子弹数据的地址是 基地址 cstrike.exe+1100ABC ,然后进行 3 次 基址变址寻址 , 第一次偏移量 7C , 第二次偏移量...

【Windows 逆向】CE 地址遍历工具 ( CE 结构剖析工具 | 从内存结构中根据寻址路径查找子弹数据的内存地址 )(一)

文章目录一、CE 结构剖析工具二、从内存结构中根据寻址路径查找子弹数据的内存地址一、CE 结构剖析工具游戏中的数据结构 , 需要靠调试和观察 , 才能发现其中的规律 ;之前发现的 静态地址 为 cstrike.exe+1100ABC , 该地址又称为基地址 ;在 CE 中 , 点击 " 查看内存 "...

本页面内关键词为智能算法引擎基于机器学习所生成,如有任何问题,可在页面下方点击"联系我们"与我们沟通。

社区圈子